Por Leandro Baida.

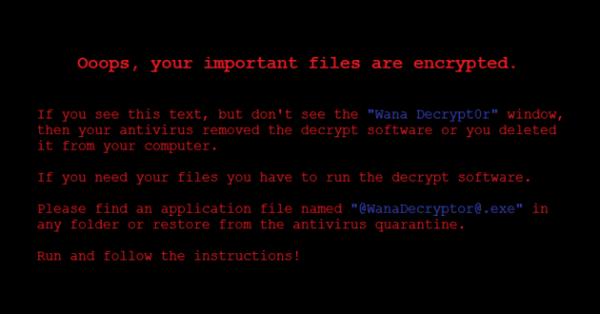

Por mais que me incomode (e me incomoda), sou obrigado a compartilhar com a comunidade que a sensação de segurança do Linux é exagerada, principalmente ao que tange à RANSOMWARE.

Que todo profissional de segurança sabe que Windows e Linux precisam de controles de segurança, baselines e hardening de configuração segura e ferramentas de proteção, como cofre de senhas e integração com SIEM, creio não haver dúvidas.

Mas, ainda é muito comum verificar nos ambientes uma certa resistência, partindo dos usuários, passando pelos administradores e até alguns especialistas de segurança, se ferramentas de antivírus, anti-exploit e anti-ransomware são necessários ou efetivas na plataforma do pinguim.

Não falarei sobre efetividade dessas soluções, pois seria necessário escrever um artigo específico sobre o tema. Meu foco está na necessidade ou não dessas soluções.

Foi publicado em 28/4 (5 dias atrás) em um artigo da SocPrime, por Veronika Telychko, um artigo específico sobre as vulnerabilidades CVE-2022-29799 e CVE-2022-29800, que juntas receberam o nome de Nimbuspwn.

[Técniques impreciso] A vulnerabilidade Nimbuspwn, presente no networkd-dispatcher, permite que um atacante obtenha acesso root por exploração de diretório transversal, abusando de problemas de symlink race condition e falhas de time-of-check para time-of-use. Concluído o ataque, obtém-se a elevação de privilégio root e, assim, pode-se executar uma série de ataques de cibersegurança no ambiente.

A própria SOC Prime publicou que criou conteúdo e código para rastreamento em mais de 20 soluções de SIEM, EDR e XDR, alinhado com o Mitre ATT&CK® para visibilidade sobre essa a chamada T1068, genérica, pois não se aplica somente ao Nimbuspwn.

Apesar da possibilidade de detecção, o artigo deixa claro que um código para automatização do ataque pode ser escrito e executado de forma autônoma, sem a necessidade de um APT (Advanced Persistent Threat). E, atualmente, se um código for escrito, ele provavelmente o será para ser utilizado em ataque ransomware. Se for bem escrito, sua detecção e extirpação do ambiente pode ser tarefa impossível ou simplesmente tarde demais.

Digo bem escrito porque, no Windows por exemplo, existem diversos e ricos artigos que ensinam a como evadir de soluções de antivírus e EDR. Não é fácil (para mim), mas é possível.

Hoje (2/5/22) já é possível observar nos sites dos principais fabricantes, movimentação a respeito de correções. Algumas já publicadas. Mas, como sempre, a distância entre o ataque, a publicação da vulnerabilidade, a publicação da correção e a aplicação da correção em desenvolvimento, homologação e produção é enorme.

Mais um motivo (além da prevenção) para se utilizar de ferramentas de EDR, XDR e SIEM em ambientes Linux, é a possibilidade de realizar threat hunting. Realizar uma busca retroativa no ambiente por IoCs (Indicadores de Comprometimento) ou, usando ferramentas de apoio como essas do SocPrime podem ajudar.

Um alerta: se a sua empresa sempre busca preço, mesmo com ferramentas de antimalware ou SIEM, as licenças mais baratas nem sempre incluem recursos de busca retroativa. Ás vezes o mais barato pode sair caro, porque não tinha aquele recurso opcional, quando ele era necessário.

Sim, a plataforma do pinguim continua sendo a minha preferida e no meu desktop ainda será o sistema operacional de estimação. Mas, no ambiente corporativo, apelo para que os profissionais não renunciem a soluções para proteção. É melhor pensar que o Linux é tão frágil quanto a Microsoft nesse quesito… porque sim.

Acesse o artigo original aqui.

Conheça mais sobre nossas soluções de segurança cibernética, consultoria e oferta de segurança como serviço em nossa página da VEGA SAFE.

Descubra o que nosso SNOC e MSP pode fazer para sua empresa, em caso de resposta a incidentes, administração de equipamentos e monitoração em tempo real.